利用 AirDrop 底层协议漏洞,黑客可以控制你的 iPhone

朋友,你遇到过这种事吗?

地铁上「善意的提醒」总是让人感到格外「温暖」,于是我反手就是一个「挑衅」。

AirDrop 用了不关闭还真的不是小事,某些情况基本等同把你的 iPhone 直接对黑客敞开大门。

两分钟隔空攻破 iPhone

最快只需两分钟,只需两分钟,黑客就可以利用苹果 AWDL(AppleWirelessDirectLink)协议的漏洞侵入 iPhone。

▲ 谷歌 ProjectZero 安全研究员 IanBeer 演示隔空控制 iPhone

接下来,黑客可以完全访问你的 iPhone,任意读取邮件和其它重要信息,或者下载 iPhone 里的照片,甚至还有可能通过 iPhone 的麦克风和摄像头监视和监听用户。

令人不安的是,协议漏洞几乎涉及所有苹果生态有 AWDL 协议的产品,一旦黑客攻破了你的 iPhone,意味着你的其它苹果设备也难以逃脱。

以上并不是耸人听闻的内容,而是谷歌 ProjectZero 的安全研究员 IanBeer 公布的。

所幸,苹果早在今年 5 月就通过系统升级的方式封堵了这个漏洞,而且 IanBeer 也声明,做到这一点需要用户的设备在一个 WiFi 范围内才可以。

早在 2016 年,多伦多蒙克全球事务学院的公民实验室发布了关于发现苹果 0Day 漏洞的详细研究报告,并将它们命名为「三叉戟」漏洞,只要 iPhone 用户点击了黑客发来的链接,设备就可能被控制。

和几年前秩序一条连接相比,现在侵入 iPhone 的难度要大得多。

黑客如何攻破 iPhone?

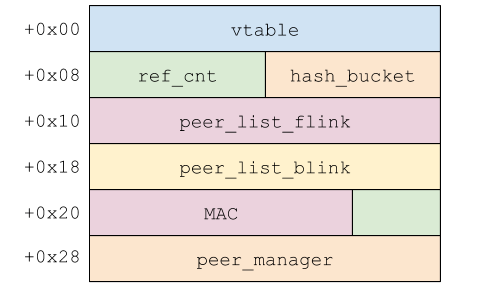

2014 年,苹果推出了 AWDL (AppleWirelessDirectLink)协议,苹果设备的 AirPlay、AirDrop 和 Sidecar 等功能都要依赖这个协议,它是苹果生态系统实现设备间通信的「核心」。

黑客正是利用了 AWDL 协议的漏洞,才得以攻破 iPhone。

AWDL 由蓝牙激活,当用户使用蓝牙的时候,会激活周围所有苹果设备的 AWDL 接口,通过协议漏洞来窃取用户信息。

▲ 隔空侵入 iPhone. 图片来自:IanBeer

很多用户用完蓝牙就关闭,但这难不倒黑客,他们可以通过其它方式强制打开 AWDL。

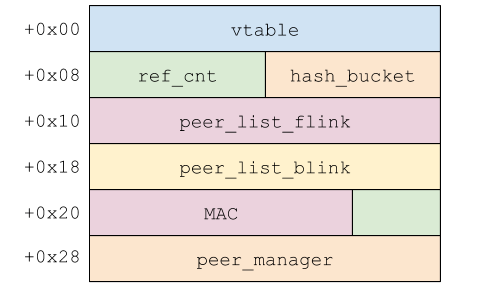

由于无线芯片同一时间只能工作在一个信道上,所以 AWDL 会使用跳频技术,在不同的 timeslot,分别跳到 en0 接口的工作信道和 awdl0 接口的工作信道。另外,每次 awdl0 接口被激活时,都会使用一个新的随机生成的 MAC 地址。

谷歌 ProjectZero 的安全研究员 IanBeer 建立了一个远程任意内存读写基元来激活 AWDL 接口,成功激活后,可利用 AWDL 缓冲区溢出来访问设备,并以 root 用户身份运行植入程序,启动后几秒钟就可获得内存的读写权限。

▲ iPhone 被控制,但主界面没有任何反应. 图片来自:IanBeer

有了内存的读写权限,就可以往设备里植入攻击程序,基本等同于在后台控制了用户的设备,读取信息、传输信息、下载照片等行为都可以实现。

最重要的是,攻击行为都发生在后台,用户毫不知情。

目前没有证据表明这个漏洞被黑客非法使用过,这应该是唯一值得庆幸的事情了。

防「智能设备」之心不可无

智能设备提供便利的同时,也带来了隐私信息泄露的风险,甚至由于它的贴身性和便利性,用户信息如果发生泄漏,影响会更加严重。

例如,很多人把智能摄像头摆在家里,结果智能摄像头的漏洞被黑客大规模利用,很多用户的私密视频被传播出去,甚至还出现了付费观看监控直播画面的灰色产业链。

如果手机被黑客入侵,后果只会比智能摄像头事件更加严重。

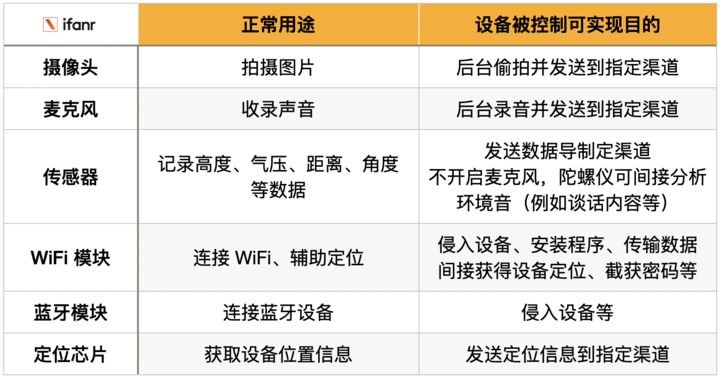

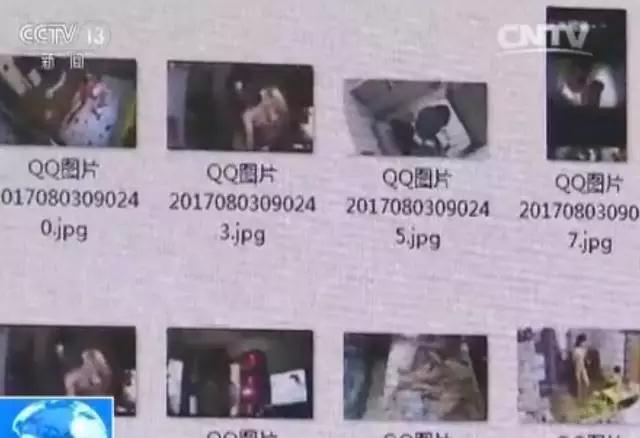

我们先来看看一部手机里面有哪些零件。

如果一部手机被侵入,极端情况下可以这样说,它可能变成一台随身监视器,而且还是你自己掏钱购买和维护的那种……

这就是我对身边朋友一再强调不要把智能设备的摄像头对着家庭私密场景的原因,理论上任何一台可以联网的智能硬件都存在漏洞,是否存在风险只在于漏洞有没有被黑客发现和利用而已。

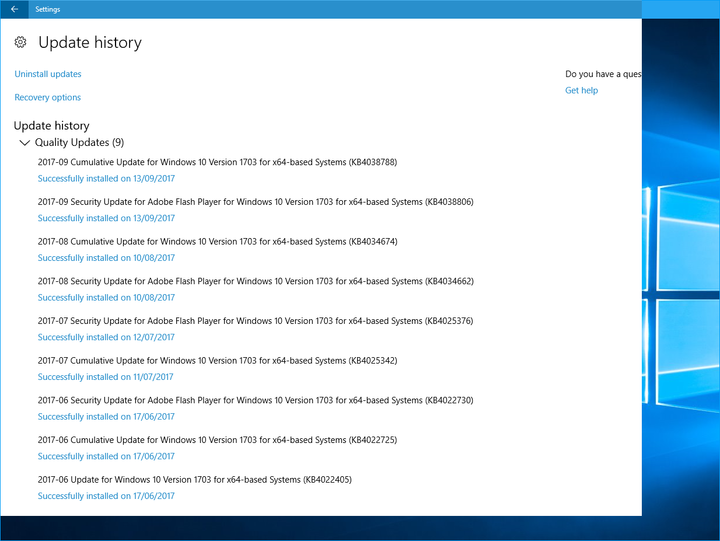

如同微软系统更新升级那么多年,仍在不断被发现存在各种漏洞一样,老的漏洞被封堵了,新的漏洞可能又出现了,也许不是漏洞的地方,随着技术的发展可以被突破变成了漏洞,一切皆有可能。

因此,无论硬件设备宣称系统多么安全,我们都有必要把它当做可能出现漏洞的智能硬件设备来对待,尽可能通过一些「物理措施」保护自己。

保持好习惯,避免设备被入侵

彻底脱离智能设备去生活是不现实的,不过我们可以保持一些良好的习惯尽可能降低设备被「黑」的风险。

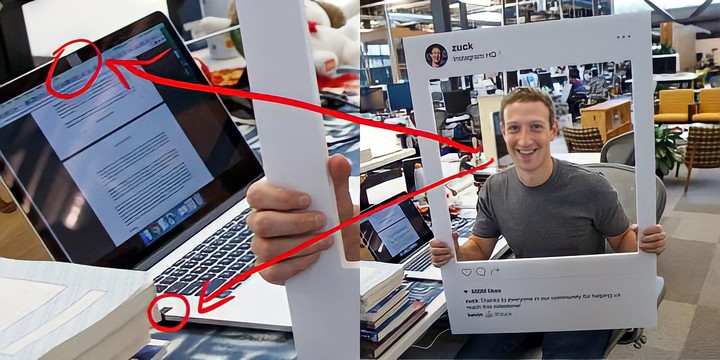

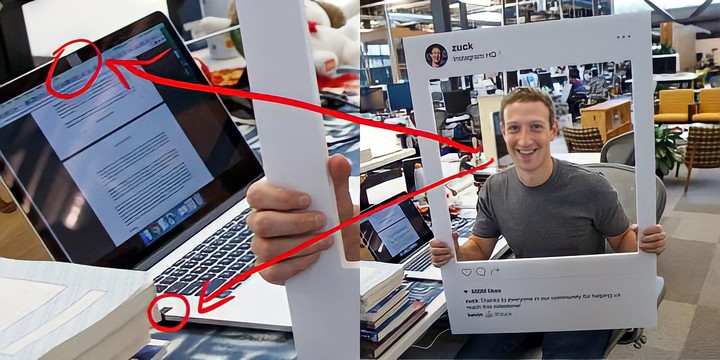

1.给设备加一道物理防护

例如笔记本电脑等设备,麦克风和摄像头使用的频率并不高,可以使用黑胶带将其封住,使用的时候再打开,网购平台上也有可自由推拉的摄像头遮挡器售卖,比黑胶带方便和美观许多。

▲ 连扎克伯格也用胶带封住了笔记本电脑的摄像头和麦克风

2.私密场所禁用麦克风和摄像头权限

比如部分智能音箱带有麦克风和摄像头,摆放在卧室里时,最好禁用权限。如果私密场所不得不摆放智能摄像头,可以购买带有物理遮蔽功能的,不想使用摄像头时可以拉下遮蔽罩。

3.不用的功能尽可能关闭

用完蓝牙或者 AirDrop 等功能最好随手关闭,提高设备被「黑」的难度。

之前我买的一个蓝牙音箱配对不需要配对码,任何设备都能直接连接,有人(可能是邻居)不小心连接上了,播放了一些奇怪的声音。如果这款音箱带有麦克风,有心人连接后打开麦克风录音,后果不堪设想。

4.不要把智能设备长时间交给陌生人

苏州的张女士怀疑丈夫有外遇,于是买了监控软件安装到老公的手机里,没想到张女士的老公发现手机异常直接报警,抓获了制作贩卖软件的邹某。

部分恶意软件即使恢复出厂设置也无法删除,最好的防范方法就是不要把自己的设备轻易长时间交给陌生人。

谈漏洞色变?大可不必

有次看一档电视节目,一个黑客在节目里短短几分钟破解了四款指纹门锁,惹得台下观众惊呼「再也不敢用指纹锁了,还是普通机械锁安全」。

实际上,互联网流传着一句话:产品或系统被顶级黑客破解出来的漏洞越多,证明它越安全。

很反直觉是吧?

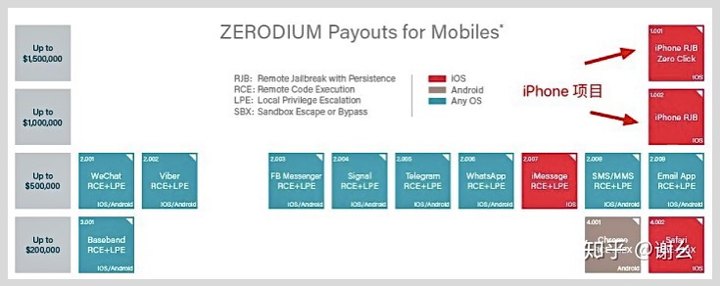

事实就是如此,论证一个产品或系统安不安全的标准,从来不是它的漏洞多少,而是它的漏洞破解难度,难度越大,潜在的收益越大,才越能吸引更多人来找出更多的漏洞。

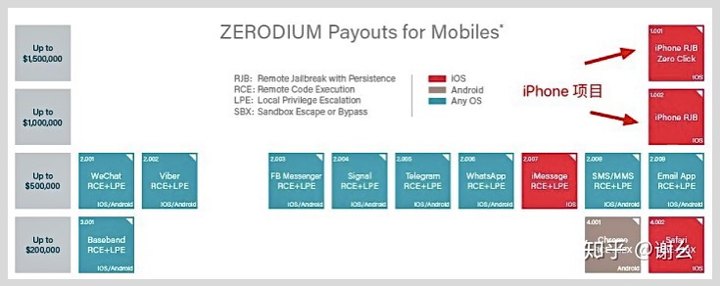

▲ iPhone 漏洞的悬赏价格高达 150 万美元. 图片来自:谢幺(知乎)

就像锁一样,破解普通的机械锁的难度远远小于破解指纹密码锁的难度,两者带来的收益几乎一样,而后者所需要的综合社会学识和技能大大超过前者,如果一个人能破解指纹密码锁,TA 完全可以去做收益更高的事情。

对于普通人而言,防范之心不可无,但也无需钻牛角尖,比起设备被黑,关注「个人隐私信息被常用的 app 泄露」这个问题更具有现实意义。