两步验证真的能保护我们的账户吗?很难。

如何保护你的账户安全?稍微懂一点网络安全的人都会建议你,开启两步验证。两步验证,简单点说,就是在你输入密码后,要求你通过别的方式来获取一串验证码,来确保登陆者是你。

的确,两步验证可以称得上是个人信息安全中最为重要的一环,但也是被人接受最为缓慢的一环。虽然各主流网站都提供了这一选项,但用户往往需要费一番功夫才能找到对应的设置项。因此,正式启用这一功能的用户寥寥无几。

(比如苹果的双重认证就被放在了 Apple ID 选项内)

但是,随着两步验证逐步被大家接受、采用两步验证的站点的增多,传递验证码的介质也变得多样起来:有些网站使用短信,有些使用电子邮件,还有些是利用像是 Google Authenticator 之类的软件,更为极端的用户则是采用硬件狗(可以把它理解为 U 盾)来生成验证码。而随着这些验证手段的增多,就连专注于两步验证评测的网站 TwoFactorAuth 都分不清楚哪种验证方式是相对安全的。

在接受 The Verge 采访时,TwoFactorAuth 的负责人这样说道:

如果评估数百种两步验证服务(的安全系数)对我们来说已经很困难了的话,我无法想象普通用户面对它们的时候会有多困惑。

在两步验证刚推出的时候,每个人都认为这是一种令人感到放心的验证方式。但到了 2014 年,有越来越多的黑客通过各种各样的方式绕过了这一验证:有些是通过仿造 API token(可以理解为配置了一把万能钥匙),有些是通过社会工程学骗取你的账户恢复信息,甚至还有些是通过电信运营商,将受害者的验证短信转接到自己的手机上。而这些黑客攻击往往围绕着比特币这一匿名货币展开的。就在上个月,某企业家就因为 Verizon 客服的失职而损失了价值 8000 美元的比特币。

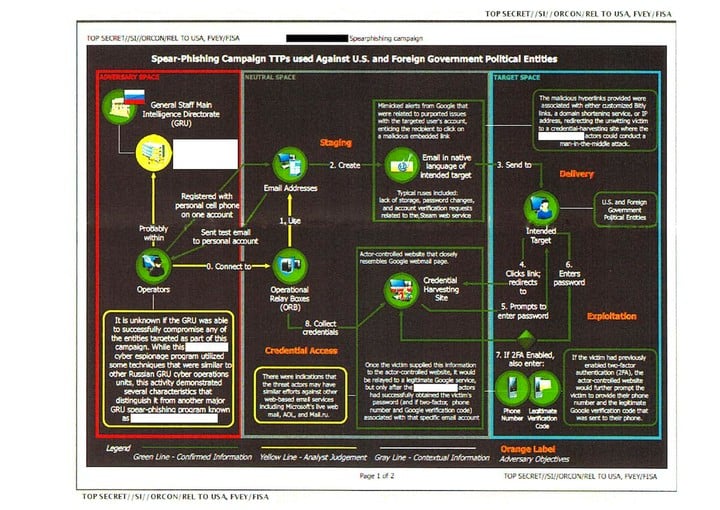

除了比特币以外,根据 The Intercept 本月的报道,俄罗斯在美国大选期间,已经有办法绕过两步验证,来达到控制选举人账号的目的。而在另一篇报道中,因为 Facebook 的流程设计缺陷,黑客可以轻而易举地关闭已经被打开的两步验证。

(美国国家安全局解密的俄罗斯的账户窃取计划,图源:The Intercept )

深究下去,令两步验证不再安全的原因通常不是两步验证本身,而是那些恢复方案。通常情况下,恢复方案是用于用户在不能够接触到两步验证设备的时候所采取的后备手段,就像是你家大门的备用钥匙一样。

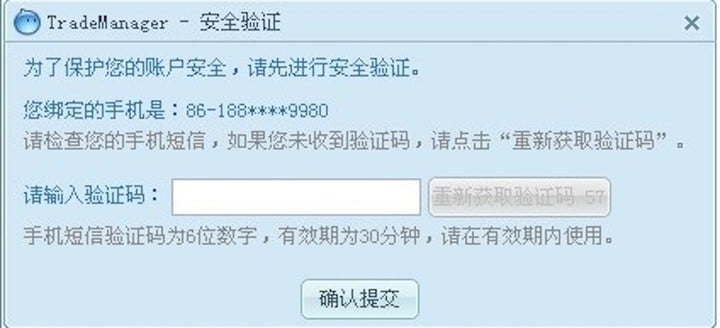

而在这些后备手段中,最难以攻破的薄弱点当属移动运营商。如果你可以通过运营商将发送到指定号码的信息和电话转发到你的设备上,那么你就可以绕过大部分的两步验证。甚至,对有些基于手机号码登录的应用来说,拥有手机号码就相当于拥有了账号的所有权。

(现在已经有多种方式来窃取发送到你手机上的验证码)

尽管美国国家标准技术研究所 (NIST) 已经在呼吁大家停止使用短信验证,但很多科技公司仍然不为所动。毕竟,短信验证是最为方便、简单的两步验证方式。而对不太关心账户安全的人来说,他们并不关注两步验证本身是否安全,他们只在乎自己的账户是否受到了保护。

现在,整个安全行业把目光投向了威胁检测 (Threat Detection) 这一领域。系统通过检测像是机器特征码、用户交互行为这些难以通过外力模仿的信息,来判定该登录是否需要额外的验证。这一系统从实质上来说,要比两步验证更为可靠。

可惜的是,尽管业界可以通过引入威胁检测来增加账户的安全性,但除了开启两步验证外,用户永远无法直观感知到他的账户到底在多少程度上是安全的,也无法通过任何办法来进一步加强对账户的保护。

而如何将威胁检测具象化,让用户得以感知得到,将成为未来账户保护技术发展的关键。

题图来自:ZDNet